| |

PHAN 8 TIEP TUC VE FSMO ROLE

|

Bài viết này

chúng tôi sẽ tiếp tục giới thiệu đến các bạn các role của FSMO bằng

cách giới thiệu về những gì role thực hiện, hậu quả thất bại FSMO và

làm thế nào để phát hiện máy chủ nào đang quản lý role FSMO.

Sự quan trọng của Role Trong

phần trước của bài này, chúng tôi đã giải thích về các miền Active

Directory sử dụng mô hình đa master ngoại trừ trong các tình huống đặc

biệt quan trọng để tránh xung đột. Trong các tình huống này, Windows sẽ

hoàn nguyên mô hình đơn master trong một bộ điều khiển miền đơn thực

hiện với tư cách thẩm định đơn nhất cho sự thay đổi theo yêu cầu. Các

bộ điều khiển miền này dùng để giữ FSMO role (Flexible Single

Operations Master).

Như những gì chúng tôi đã giải thích trong

phần 7, có 5 FSMO role khác nhau. Hai role tồn tại tại mức forest và 3

tồn tại ở mức miền (domain). Các role mức forest gồm có Schema Master

và Domain Naming master, trong khi đó các role FSMO mức miền lại gồm

Relative Identifier Master, Primary Domain Controller (PDC) Emulator

và Infrastructure Master.

Quả thực tôi đã cân nhắc xem có cần

phải thảo luận hay không về FSMO role quá sớm trong loạt bài viết này.

Rốt cuộc thì tôi cũng đã quyết định bởi FSMO role là rất quan trọng

trong việc hỗ trợ chức năng Active Directory.

Tôi chắc bạn có

thể biết, Active Directory đòi hỏi các dịch vụ DNS phải có thể truy cập

và mỗi miền phải có ít nhất một bộ điều khiển miền. Khi một mạng nào

đó dựa trên Active Directory được khởi tạo ban đầu thì bộ điểu khiển

miền đầu tiên hầu như được cấu hình để thực hiện với tư cách là máy chủ

DNS của mạng. Bộ điều khiển miền tương tự cũng được gán cho tất cả 5

FSMO role. Nếu các miền khác được tạo bên trong forest thì bộ điều

khiển miền đầu tiên bên trong mỗi miền sẽ cấu hình FSMO role cho miền

đó. Các FSMO role mức forest chỉ được cấu hình trên bộ điều khiển miền

đơn mà không quan tâm đến số lượng miền trong một forest.

Tôi

nói cho bạn điều này vì muốn nhắc về những gì sẽ xảy ra nếu một bộ điều

khiển miền đang cấu hình FSMO role bị lỗi. Nếu bộ điều khiển miền gồm

có các FSMO role mức forest bị lỗi thì bạn cần phải chú ý làm rạch ròi

vấn đề. Không phải tất cả FSMO role đều có vai trò quan trọng đối với

hoạt động của mạng mà chỉ có bộ điều khiển miền cấu hình FSMO role mức

forest mới thường xuyên cấu hình các dịch vụ DNS - dịch vụ được xem là

rất quan trọng đối với Active Directory. Nếu dịch vụ DNS được cấu hình

trên một máy chủ riêng biệt và các miền bên trong mỗi forest có nhiều

hơn một bộ điều khiển miền thì có thể sẽ không cần lưu ý đến lỗi (trừ

khi bạn có phần mềm kiểm tra để cảnh báo đã bị lỗi)

Bình thương

sẽ không có hậu quả ngay lập tức xảy ra đối với một FSMO role lỗi,

nhưng một số triệu chứng lạ sẽ phát triển sau đó nếu vấn đề vẫn không

được sửa. Trong trường hợp này, việc biết được các dấu hiệu của một

FSMO role bị lỗi là rất quan trọng. Và cũng quan trọng đối với bạn đó

là làm thế nào để xác định được máy chủ nào đang cấu hình mỗi FSMO

role. Bằng cách đó, nếu các triệu chứng hợp với một lỗi FSMO role xuất

hiện thì bạn có thể kiểm tra xem máy chủ đang cấu hình FSMO role có

phải bị lỗi hay không và sau đó có thể xử lý sự cố cho máy chủ đó.

Schema Master Active

Directory không thực sự là một thứ gì ngoài cơ sở dữ liệu, cũng giống

như cơ sở dữ liệu khác, Active Directory có một giản đồ. Tuy nhiên lại

không giống như các cơ sở dữ liệu khác, giản đồ của Active Directory

không phải giản đồ tĩnh. Có một số hoạt động cần thiết mở rộng giản đồ.

Ví dụ, việc cài đặt Exchange Server cần giản đồ Active Directory để

được mở rộng. Bất kỳ thời điểm nào diễn ra sự thay đổi giản đồ Active

Directory thì những thay đổi đó cũng được áp dụng cho Schema Master.

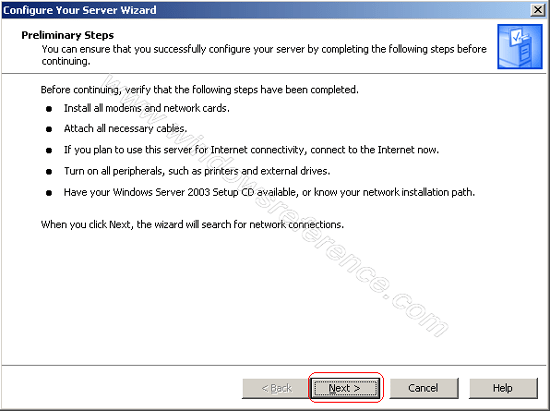

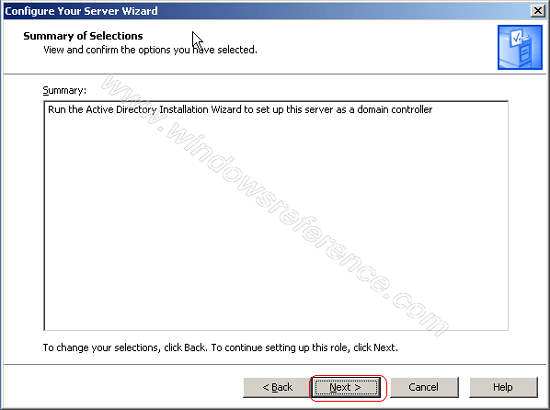

Schema

Master là một thành phần rất quan trọng của các FSMO role, vì vậy

Microsoft để ẩn nó không cho nhìn thấy. Nếu cần phải tìm máy chủ nào

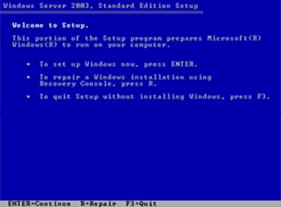

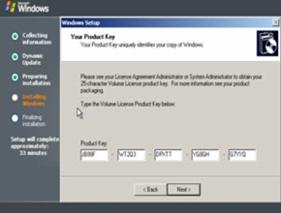

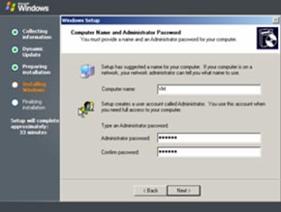

đang cấu hình Schema Master role thì bạn phải đưa đĩa CD cài Windows

Server 2003 và kích đúp vào file ADMINPAK.MSI trong thư mục I386. Khi

thực hiện điều đó, Windows sẽ khởi chạy Administration Tools Pack Setup

Wizard. Theo cửa sổ wizard để cài đặt gói các công cụ quản trị.

Khi

quá trình cài đặt được hoàn tất, bạn đóng Setup wizard và mở Microsoft

Management Console bằng cách nhập vào dòng lệnh MMC trong cửa số lệnh

RUN. Khi cửa sổ được mở, chọn

Add/Remove từ menu

File. Sau

khi chọn xong, cửa sổ sẽ hiển thị trang thuộc tính của thành phần

Add/Remove.

Kích chuột vào nút

Add để xuất hiện một danh sách có sẵn các mô

đun. Chọn mô đun

Active Directory Schema trong danh sách và kích

vào nút

Add, sau đó nhấn

Close và nút

OK.

Bây

giờ mô đun đã được tải ra, kích chuột phải vào Active Directory Schema

và chọn

Operations Master từ menu chuột phải. Một hộp thoại sẽ

xuất hiện, hộp thoại này thông báo cho bạn biết rằng máy chủ nào đang

cấu hình với tư cách là Schema Master của forest.

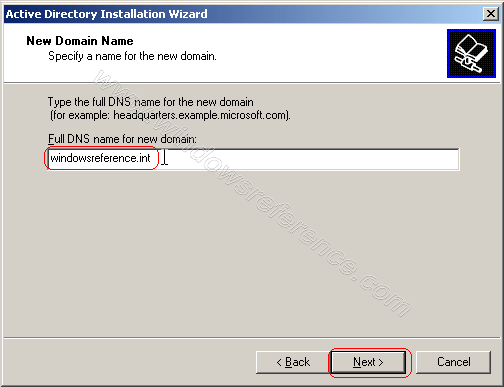

Domain Naming Master Như

tôi đã giải thích, một rừng Active Directory có thể gồm nhiều miền.

Việc kiểm tra các miền này là công việc của Domain Naming Master. Nếu

Domain Naming Master bị lỗi thì nó không thể tạo và gỡ bỏ các miền cho

tới khi Domain Naming Master quay trở lại trực tuyến.

Để xác

định máy chủ nào đang hoạt động như Domain Naming Master cho một forest,

mở

Active Directory Domains and Trusts, khi cửa sổ này được mở,

kích chuột phải vào

Active Directory Domains and Trusts và chọn

Operations

Masters. Sau khi chọn xong, Windows sẽ hiển thị Domain Naming

master.

Relative

Identifier (Bộ nhận dạng quan hệ) Active Directory

cho phép quản trị viên tạo các đối tượng Active Directory trên bất kỳ

bộ điều khiển miền nào. Mỗi một đối tượng phải có một số hiệu nhận dạng

quan hệ duy nhất để ngăn chặn các bộ nhận dạng quan hệ khỏi bị giống

nhau, Relative Identifier Master chỉ định một nhóm bộ nhận dạng quan hệ

cho mỗi một điều khiển miền. Khi một đối tượng mới được tạo trong một

miền, bộ điều khiển miền mà đối tượng đang tạo sẽ lấy một trong những

bộ nhận dạng quan hệ của nó ra khỏi nhóm và gán cho đối tượng. Khi một

nhóm được khai thác hết thì bộ điều khiển miền phải liên lạc với

Relative Identifier Master để có thêm bộ nhận dạng quan hệ. Như vậy,

triệu chứng cuối cùng của Relative Identifier Master lỗi là hoàn toàn

bất lực trong việc tạo các đối tượng trong Active Directory.

Để

xác định máy chủ nào đang thực hiện như bộ nhận dạng quan hệ cho một

miền, hãy mở

Active Directory Users and Computers. Khi cửa số này

được mở, kích chuột phải vào danh sách miền hiện hành và chọn

Operations

Masters. Windows sẽ hiển thị trang thuộc tính của Operations

Masters. Trong cửa sổ này bạn có thể chọn bộ điều khiển miền nào đang

thực hiện như bộ nhận dạng quan hệ bằng cách quan sát ở tab

RID của trang thuộc tính.

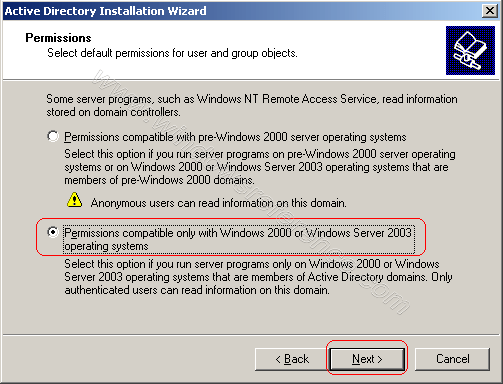

Primary

Domain Controller Emulator Xuyên suốt loạt các bài

viết này, tôi đã nói về role mà Primary Domain Controller (PDC) hoạt

động trong môi trường Windows NT. Role của PDC emulator được tạo để cho

phép các bộ điều khiển miền Active Directory cùng tồn tại với các bộ

điều khiển miền Windows NT. Ý tưởng cơ bản ở đây là khi một tổ chức

đang nâng cấp từ Windows NT lên Windows 2000 hoặc Windows Server 2003

thì PDC là bộ điều khiển miền đầu tiên được nâng cấp. Ở điểm này, bộ

điều khiển miền được nâng cấp gần đây hoạt động như một bộ điều khiển

miền Active Directory và một PDC cho các bộ điều khiển miền vẫn đang

chạy Windows NT.

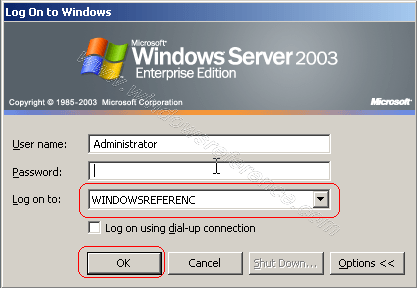

Role của PDC emulator ngày nay càng không liên

quan nhiều hơn bởi vì rất ít các tổ chức sử dụng Windows NT Server.

Nếu bạn cần chỉ định máy chủ nào trong miền đang cấu hình role của PDC

Emulator dù cho bạn có thể thực hiện điều đó bằng cách mở

Active

Directory Users and Computers. Khi cửa số này được mở, bạn kích

chuột phải vào miền hiện hành và chọn

Operations Masters. Windows

sẽ hiển thị trang thuột tính của Operations Masters. Bạn có thể xác

định bộ điều khiển miền nào đang hành động như

PDC Emulator bằng

cách quan sát tại tab

PDC của trang thuộc tính.

Infrastructure Master Trong

môi trường Active Directory, một forest có thể gồm nhiều miền. Tất

nhiên ngụ ý của nó là các miền Active Directory không hoàn toàn mà các

thực thể độc lập mà chúng đôi khi phải truyền thông với phần còn lại

của forest. Đây chính là nơi mà Infrastructure Master diễn ra. Khi bạn

tạo, thay đổi hoặc xóa một đối tượng bên trong một miền, sự thay đổi sẽ

được truyền một cách tự nhiên xuyên suốt miền. Vấn đề là phần còn lại

của forest không biết đến sự thay đổi này. Đây chính là công việc của

Infrastructure Master, làm thế nào để cho phần còn lại của forest biết

được có sự thay đổi.

Nếu máy chủ Infrastructure Master bị lỗi

thì các thay đổi đối tượng sẽ không thể nhìn thấy trong đường biên

miền. Ví dụ, nếu bạn đã đặt lại tên cho một tài khoản người dùng thì

tài khoản người dùng vẫn sẽ xuất hiện với tên cũ khi được xem từ các

miền khác trong forest.

Để xác định máy chủ nào đang thực hiện

với tư cách Infrastructure Master cho một miền, mở

Active Directory

Users and Computers. Khi cửa số này được mở, bạn kích chuột phải vào

danh sách miền hiện hành và chọn

Operations Masters, Windows sẽ

hiển thị trang thuộc tính của Operations Masters. Bạn có thể xác định

được bộ điều khiển miền nào đang thực hiện với tư cách Operations

Master bằng cách nhìn vào tab

Infrastructure của trang thuộc

tính.

Kết luận Như những gì bạn có thể thấy, các role FSMO đóng vai trò quan

trọng trong chức năng của Active Directory. Trong phần tiếp theo của

loạt bài viết này, chúng tôi sẽ tiếp tục giới thiệu cho các bạn về cấu

trúc của Active Directory và việc định tên giản đồ được sử dụng bởi các

đối tượng Active Directory.

Attached Images

Attached Images

[/align]

[/align]

Trong

Trong  Trong các

Trong các

Bài viết này

Bài viết này

Thảo luận

Thảo luận

Đây là phần tiếp

Đây là phần tiếp [/align]

[/align]